Аналитик информационной безопасности – кто он такой? Погружение в профессию

Сегодня мы дадим вам обзор ежедневных задач аналитика по информационной безопасности. Его работа, по сути, состоит в постоянном анализе необработанных данных из

разнородные источники событий (информационные и сетевые) безопасности для поддержания (а желательно) повышения уровня безопасности в организации. Это не всегда конкретные практические шаги, но обычно они включают сбор данных из многих возможных источников: журналов событий операционных систем, брандмауэров, маршрутизаторов, антивирусных сканеров и т д. Затем он должен объединить

или сопоставить их, чтобы получить набор данных, который можно обработать с помощью соответствующих алгоритмов.

Содержание статьи

Содержание

- Детальный анализ безопасности

- SIEM против аналитика информационной безопасности

- Практические примеры

- Преимущества анализа кибербезопасности

- UBA или анализ поведения пользователей

- Как визуализировать информацию о безопасности: информационные панели и модели угроз

Аналитика безопасности в деталях

Трудная часть работы аналитика по информационной безопасности — найти текущие активные угрозы в стоге сена. И более того, выйдите за рамки текущей угрозы, чтобы увидеть и проанализировать всю картину. И как следствие, заблокировать все подобные угрозы или придумать разовый, но действенный ответ.

Чтобы сделать это правильно, важно сразу определиться с типом необходимого анализа, а также выделить конкретные события, на которые вы будете ориентироваться в данном расследовании.

Это анализ информационной безопасности с высоты птичьего полета.

Теперь поговорим о системах безопасности информации и управления инцидентами, или SIEM. Это фактически то же самое, что я описал выше — обработка журналов событий, в основном из журналов операционных систем, сетевых устройств и других средств безопасности, и их последующий совместный анализ. После завершения анализа используется классическая математическая статистика, чтобы исходные данные могли быть надежно интерпретированы людьми.

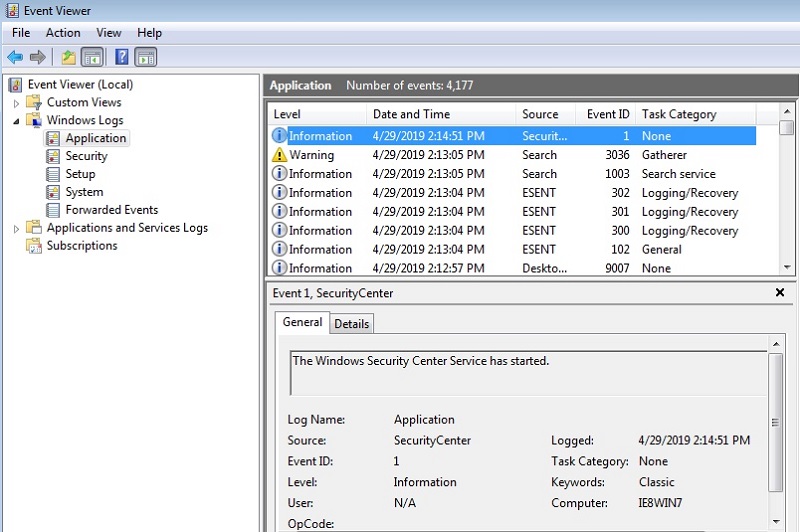

Чтобы получить представление о том, как выглядит работа с журналами событий, взгляните на события в операционной системе Windows, открыв средство просмотра событий на своих ноутбуках:

Вот процедура для низкоуровневых событий Windows — это не так уж и волшебно!

Здесь вы можете просматривать тысячи и даже десятки тысяч системных событий и событий безопасности: запускать и останавливать процессы, блокировать учетные записи, выполнять команды PowerShell и т д. Теперь представьте, что должен делать SIEM: объединять, а затем находить корреляции между этими событиями операционной системы и событиями захваченных с сетевых устройств и других систем безопасности, и, наконец, показать нам какой-то смысл, основанный на этом!

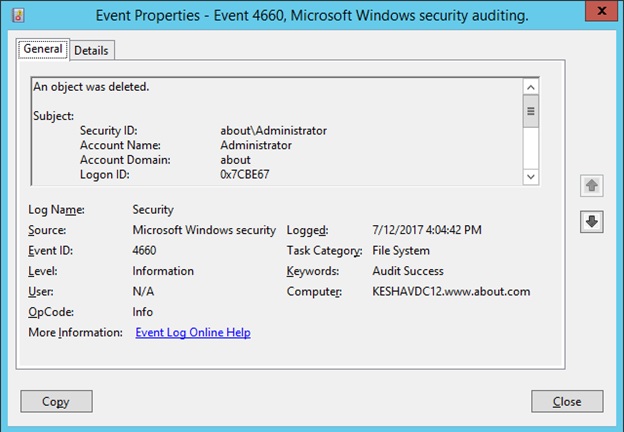

В качестве небольшого примера предположим, что вы хотите отследить удаление важного файла. Также возможно, что это удаление, при сопоставлении с другими событиями, будет свидетельствовать о реальной атаке. Для ИТ-специалиста, не знакомого с SIEM, это может показаться очень простой задачей: просто найдите

в журнале событий Windows событие удаления, связанное с этим файлом:

10 глупых вопросов СПЕЦИАЛИСТУ ПО КИБЕРБЕЗОПАСНОСТИ

о, нет! Событие удаления Windows (номер события 4660) не содержит имени файла!

К сожалению, если вы посмотрите на событие удаления файла Windows, в нем отсутствует одна важная часть информации: имя и путь к файлу. Как тогда мы определяем имя файла, связанного с событием удаления, в журнале Windows?

Специалист по информационной безопасности — кто это и как им стать | GeekBrains

SIEM против ИБ-аналитика

Это непросто, поскольку эта информация распределена по нескольким записям журнала. Вам нужно сопоставить событие удаления 4660 с другим событием доступа к объекту 4663. На практике вы, скорее всего, будете искать эти два события 4660 и 4663, а затем объединять информацию от них, чтобы получить связную картину. И, кстати, если вы не в курсе, включение аудита файловой активности в Windows (для получения файловых событий наподобие показанных выше) — довольно ресурсоемкая задача — и по разным оценкам обойдется вам до 30 % неиспользуемой емкости файлового сервера. Поэтому для этого есть специализированные решения.

Даже на этом очень простом примере видно, что работа SIEM — это интенсивный и сложный процесс с большим потреблением ресурсов. Кстати, именно поэтому, как отмечают аналитики безопасности, на SIEM накладываются некоторые принципиальные ограничения, по крайней мере, для первых поколений этих продуктов.

Практические примеры

Среди наиболее распространенных вариантов использования для анализа информационной безопасности:

- Анализ поведения пользователей UBA (см ниже)

- Обнаружение и классификация угроз

- Обеспечьте ИТ-безопасность, предоставив бизнесу полную и точную информацию, чтобы снизить общий риск

Преимущества ИБ-аналитика

попытка найти события безопасности в необработанных журналах событий по своей сути сложна, а SIEM, как правило, дает слишком много неточных результатов и ложных срабатываний.

Именно здесь у ИБ-аналитика есть основные преимущества перед SIEM: он гораздо более опытен и проницателен в том, как смотреть на необработанные данные о событиях, а также как потом представлять полученный анализ для принятия более эффективных решений в ИТ-администрировании.

UBA, или аналитика поведения пользователей

User Behavior Analytics, или UBA, можно считать более информированной версией SIEM. Да, как и SIEM, он также опирается на журналы событий. Однако UBA фокусируется на том, что делает пользователь: запущенные приложения, сетевая активность и наиболее важные файлы, которые он открывает (когда был открыт файл или электронное письмо, кто его открывал, что он делал с ним и как часто).

Хранение и сбор событий на основе действий пользователя имеет свои существенные преимущества перед стандартными журналами в SIEM. У пользователей есть свои уникальные модели поведения, такие как регулярный доступ к определенным файлам и каталогам. Чтобы найти потенциальные инциденты безопасности, UBA просматривает текущие журналы событий, связанные с каждым пользователем, а затем сравнивает их с их типичным шаблоном того, что обычно делает этот пользователь.

Таким образом, UBA — это по сути SIEM, но плюс с историей и контекстом. Таким образом, он может выявлять потенциальные атаки, определять, исходит ли подозрительная активность от хакера, инсайдера, вредоносного ПО или других процессов и служб.

Если вы просто подумали, что здесь, скорее всего, будут использоваться методы машинного обучения и анализа/прогнозирования из теории больших данных, то вы совершенно правы! Эти методы анализа помогают установить базовый уровень, по которому затем можно предсказать, что является нормальным, а что нет.

Подводя итог, SIEM определенно является разумным подходом для обнаружения атак. Но без дополнительного контекста выводы и действия, основанные только на статистике SIEM, становятся менее надежными. На самом деле это будут «ложные срабатывания», когда SIEM-система указывает нам на угрозу в то время, когда ее нет. В какой-то момент вы вдруг обнаруживаете, что почти в 100% случаев анализируете только поддельные угрозы. И со временем вы обычно начинаете их игнорировать, и даже те, которые абсолютно заслуживают вашего внимания.

UBA приносит контекст, который уменьшает количество ложных срабатываний. Системы UBA обрабатывают один и тот же поток событий, но смотрят на него с точки зрения повседневной активности людей в компьютерных системах, а затем сравнивают с накопленной нормализованной базой. И благодаря этому, используя собственные алгоритмы и правила, они точнее выявляют нестандартную активность.

Как визуализировать аналитику безопасности: панели мониторинга и модели угроз

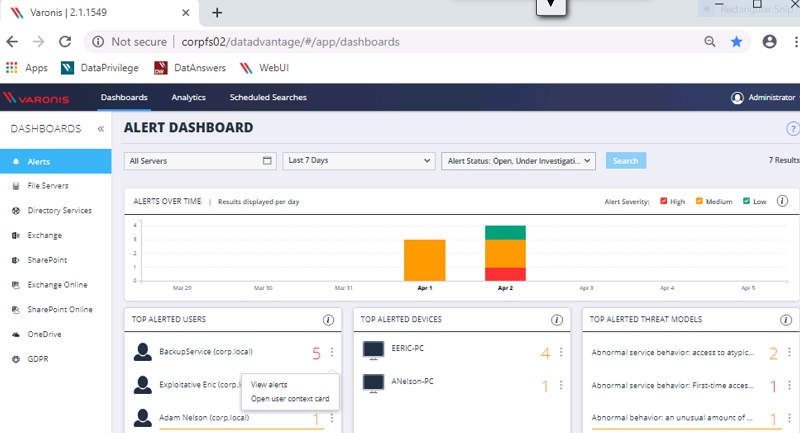

Системы UBA дают нам, как мы видели, более точные данные, на основе которых сотрудники службы ИТ-безопасности должны иметь возможность принимать более обоснованные решения. Чтобы сделать данные пригодными для использования людьми, визуализация необходима для того, чтобы с первого взгляда отличить, какие пользователи были замечены в ненормальном поведении.

Единая панель безопасности. Вы можете перейти сюда, чтобы получить более подробную информацию о затронутых пользователях и угрозах, нависших над ними

Панели мониторинга аналитики безопасности представляют собой многоуровневые графические интерфейсы, которые позволяют нам детализировать и просматривать дополнительную информацию, например, просматривать сведения о затронутом пользователе, щелкнув карту контекста пользователя. Например, на нашей панели инструментов Varonis (см изображение выше) вы можете легко увидеть, какие пользователи подвергаются атаке, связанные с ними устройства и модели угроз, в которые они вовлечены.

И, наконец, это должно привести нас к обсуждению моделей угроз, которые на самом деле являются формальным способом выявления и оценки потенциальных угроз и уязвимостей. Например, Mitre, известная исследовательская лаборатория Массачусетского технологического института, обладает отличной базой знаний по текущим моделям угроз, которая заслуживает вашего внимания.

Показатель безопасности для здоровья организации находится на вершине пищевой цепи событий. Это визуальный результат цепочки обработки, которая начинается с методов UBA, применяемых к необработанным инцидентам, и заканчивается специальными алгоритмами, часто основанными на машинном обучении, для поиска и классификации данных по различным моделям угроз. Например, необычный доступ к конфиденциальным данным, обнаруженная криптоактивность, необычные изменения прав пользователя или группы, массовое удаление и многое другое.

Надеюсь, теперь вам также совершенно ясно, что панель управления текущими угрозами на основе UBA намного эффективнее, чем работа с необработанными журналами событий? Например, наше решение DataAlert охватывает очень широкий спектр моделей угроз. А если вы хотите узнать больше о том, как наши функции анализа данных могут помочь вам избежать просмотра необработанных журналов, подпишитесь на демонстрацию или пилотный тест.

Мы рады приветствовать вас на страницах нашего сайта quality21.ru — надеемся вам понравилась эта статья и вы поделитесь ею в социальных сетях!